[CCTV뉴스=최진영 기자] 페트야 랜섬웨어가 윈도 취약점을 이용해 전 세계적으로 문제가 되고 있다. 6월 27일 저녁부터 국내에서도 발생하고 있어 주의가 필요하다. 이에 글로벌 보안 전문기업들은 공통적으로 ‘첨부파일’ ‘최신 업데이트’ ‘백업’을 페트야 랜섬웨어 대응방안으로 꼽았다.

페트야 랜섬웨어는 rundll32.exe 프로세스를 이용해 실행돼 perfc.dat 파일로 사용자 데이터를 암호화한다. 약 한 시간 뒤에 재부팅을 하면서 CHKDSK 알림이 표시하며 암호화 과정을 보여준다.

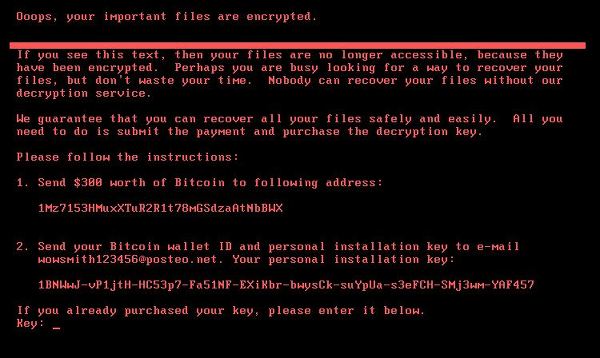

사용자는 윈도우 로고 대신 랜섬웨어 감염사실과 금전을 요구하는 ‘랜섬노트’ 팝업을 마주하게 된다.

페트야 랜섬웨어는 SMB v1 취약점을 타깃으로 하고 있다. 마이크로소프트의 보안 패치 MS17-010 을 필수적으로 해야하는 이유다. 또한 TCP 포트 445 사용을 차단하고 관리자 그룹 액세스 권한이 있는 계정을 파악하고 관리해야 한다.

시만텍에 따르면 페트야 랜섬웨어는 단순히 파일을 암호화하는 전형적인 랜섬웨어와 달리, 마스터 부트 레코드(MBR)를 덮어쓰고 암호화함으로써 더 큰 피해를 입히는 것으로 분석됐다. 이번에 발견된 공격에서는 파일 복구를 위해 300달러의 몸값을 비트코인으로 요구하는 사례가 확인된 바 있다.

우선 일반적으로 랜섬웨어를 방지하기 위한 대책은 ‘첨부파일’을 꼽을 수 있다. 보안 전문가들은 확인되지 않은 첨부파일을 실행하는 것은 해커에게 대문을 열어주는 것과 같다고 경고한다.

모르는 발신자에게서 온 이메일은 열지 않는 것이 좋으며 꼭 필요한 이메일이라면 첨부파일에 대한 바이러스 검사를 거쳐야 한다.

윈도우 자동업데이트 설정도 필수다. 윈도우를 최신버전으로 유지하는 것만으로도 대다수의 변종 랜섬웨어에 대응할 수 있다. 때문에 보안 전문가들은 제어판을 통해 윈도우를 자동업데이트 하는 것으로 기본값을 변경해야 된다고 조언한다.

또한 백업을 통해 가장 최악의 경우인 랜섬웨어에 걸렸을 때를 대비해야 한다. 백업은 랜섬웨어 공격자를 무시할 수 있는 가장 좋은 수단이다. 사용자는 외부저장소와 클라우드 등을 통해 두 곳 이상 백업 데이터를 마련해 놓는 것이 좋다.

강희승 닷네임코리아 대표는 “올해 연속적으로 발생하고 있는 랜섬웨어 사태는 앞으로 더욱 예상치 못한 치밀한 기법으로 발전될 가능성이 크다”면서 “기본적으로 당부드릴 것은 위의 이미지와 같이 출처가 불분명한 메일에 첨부된 파일은 절대로 클릭하거나 열어보아서는 안 된다”고 말했다.