파이어아이가 지난 9월 논란됐던 iOS악성코드 엑스코드고스트(XcodeGhost)가 애플의 후속 조치에도 불구하고 최신 버전의 iOS까지 영향 미치는 변종이 출현하는 등 계속해서 활동하고 있다고 밝혔다.

파이어아이에 따르면 210개의 기업 네트워크에서 엑스코드고스트에 감염된 애플리케이션이 작동된 것을 발견했으며 약 2만8000번이 넘는 CnC(Control-and-Command) 서버로의 연결 시도가 감지됐다고 전했다.

지난 9월 엑스코드고스트 감염 사태 이후 애플은 감염된 앱을 앱스토어에서 차단하는 조치를 취했다. 하지만 파이어아이는 애플의 후속 조치에도 불구하고 악성코드가 미국 기업 네크워크로 침입해 지속적인 보안 위협을 가하고 있으며 그 봇넷(Botnet)의 일부 역시 아직까지 활동하고 있다고 설명했다.

또한 엑스코드고스트S(XcodeGhost S)라 불리는 변종 악성코드에 의한 침해 사례가 추가로 발견됐는데 이는 iOS9에까지 영향을 미치는 변종으로 기존 탐지 체계(static detection)를 우회한다.

애플은 iOS9의 사용자-서버 접속 보안을 강화하기 위해 ‘App Transport Security(ATS)’ 기능을 제공해 특정 사이퍼(cipher)를 가진 http 접속만을 허용했다. 이러한 접속 제한으로 기존의 엑스코드고스트 버전은 http를 통한 CnC서버와의 통신이 불가능하게 됐다.

그러나 애플이 개발자들이 앱의 info-plist에서 예외를 추가하면 http 접속이 가능하도록 하게 함으로써 엑스코드고스트의 진화된 변종 엑스코드고스트S는 이러한 예외 설정을 파악하고 이를 바탕으로 CnC서버를 선택·접속하는 수법을 이용하며 iOS기기를 감염시켰다.

파이어아이의 모바일 위협 분석 플랫폼(MTP; Mobile Threat Prevention)은 엑스코드고스트S에 실제 감염된 앱을 탐지했다. 이 앱은 ‘자유방(自由邦)’이라 불리는 여행자용 쇼핑 앱으로 미국과 중국 앱스토어에서 다운로드 가능하다. 현재는 애플에 의해 앱스토어에서 차단됐다.

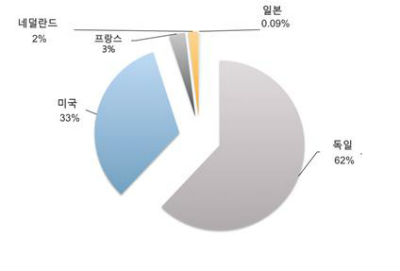

또한 파이어아이가 발표한 엑스코드고스트 침해 범위에 따르면 엑스코드고스트의 CnC서버로의 콜백 시도 횟수를 살펴보았을 때 국가별로는 독일, 미국, 프랑스가 콜백이 가장 많이 발생한 상위 3개국 이였으며 산업별로는 교육, 첨단산업, 제조업, 통신 업체가 상위권이었다.

파이어아이의 동적 위협 인텔리전스(DTI, Dynamic Threat Intelligence)에 수집된 자료에 의하면 감염된 앱은 152개에 달하며 왕이윈음악과 위챗(WeChat) 등 중국 기반 앱이 가장 많이 감염됐다.

대부분의 앱 업체들이 해당 앱을 최신 버전으로 업데이트했음에도 불구하고 아직까지 많은 사용자들은 구버전을 사용하는 것으로 나타났다. 또한 iOS 버전에 따른 감염 여부를 살펴보면 70%에 가까운 비율로 구 버전에서 감염이 이뤄졌다. 이에 파이어아이는 악성코드 감염 방지를 위해 가능한 빨리 해당 앱과 iOS 버전을 업데이트하길 권고했다.

전수홍 파이어아이코리아 지사장은 “엑스코드고스트에 감염된 애플리케이션이 기업 네크워크에서 대거 발견된 만큼 기업보안을 위해 직원들은 엑스코드고스트를 포함한 악성 iOS앱에 대해 경각심을 가지고 모든 앱을 최신 버전으로 업데이트해야 한다”고 전했다.

이어 “애플에 의해 차단 됐던 앱의 경우 해당 앱 사용자들은 앱을 제거하고 앱스토어에서 감염되지 않은 앱으로 다시 다운로드해야 한다”고 덧붙였다.